El registro CAA permite al titular de un nombre de dominio especificar las autoridades de certificación (CA) autorizadas para emitir certificados para su dominio. La publicación de registros CAA permite a la autoridad de certificación implementar controles adicionales y, por lo tanto, reducir el riesgo de emitir certificados ilícitos. Desde septiembre del 2017, los emisores de certificados SSL deben verificar los registros de dominio CAA.

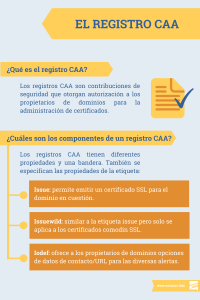

¿Qué es un registro CAA?

Un registro CAA especifica la autoridad de certificación (CA, Autoridad de Certificación) autorizada para emitir certificados para un dominio particular. Por lo tanto, el registro CAA (Autorización de la Autoridad de Certificación) garantiza que solo las autoridades de certificación declaradas en el registro puedan emitir certificados válidos para ese dominio. El propietario de un dominio tiene que decidir qué tipo de CA está autorizada a emitir certificados para su dominio. En el caso de la ausencia de un registro CAA, cualquier CA podría emitir un certificado y explotar el tráfico del dominio. Los registros CAA son contribuciones de seguridad que otorgan autorización a los propietarios de dominios para la administración de certificados. El documento RFC 6844 contiene el formato y las especificaciones de uso de este registro.

Registros CAA y seguridad de dominio

Antes de que se introdujera el registro CAA, la emisión de certificados para un dominio era menos estructurada y relativamente gratuita. Antes era suficiente que el dominio indicara una dirección de correo electrónico correcta. Este modo de verificación presentaba importantes fallas de seguridad: los piratas informáticos podían redirigir a los usuarios a través de ataques de intermediarios y un certificado SSL y hacerles creer que estaban en una conexión segura. Con un registro CAA, tales ataques pueden prevenirse o al menos hacerse muy difíciles. Además, al igual que con el registro TSLA, los registros CAA se utilizan en el mecanismo de control de datos del certificado PKIX. La diferencia entre los dos es que los registros CAA especifican el control de autorización por parte de un emisor de certificados antes de la emisión, mientras que los registros TSLA especifican una verificación de las partes responsables después de la emisión. Los evaluadores de certificados pueden usar los registros CAA como un posible indicador de una violación de la política de seguridad. En este caso, se debe tener en cuenta la posibilidad de que los registros publicados hayan sufrido cambios desde el problema hasta la fecha de verificación.

Estructura y componentes de un registro CAA

Los registros CAA siguen una estructura específica. En el DNS, los registros CAA se almacenan como DNS CAA RR (Registro de recursos de autorización de autoridad de certificación DNS). IANA ha asignado el tipo 257 a los registros de recursos de CAA.

Etiquetas y banderas del registro CAA

Los registros CAA tienen diferentes propiedades y una bandera. Puedes asignar múltiples propiedades a un dominio publicando múltiples registros CAA. La bandera, un número entero de 0 a 255, determina cómo se interpreta el registro. De particular importancia es la bandera crítica del emisor de la bandera. Una vez que se establece este indicador, las autoridades de certificación no pueden emitir un certificado para el dominio si no pueden evaluar las entradas de registro CAA. Además de la bandera, también se especifican las propiedades de la etiqueta, issuewild y iodef, cadenas de letras ASCII y números en minúscula que representan el identificador de la propiedad de registro.

- Issue

La etiqueta de issue permite a una CA emitir un certificado SSL para el dominio en cuestión. - Issuewild

La propiedad issuewild tiene un propósito similar, pero solo se aplica a los certificados comodín SSL. Si utilizas la entrada “issuewild”, todas las entradas “issue” se ignoran automáticamente. - Iodef

Con la propiedad iodef como propietario del dominio, puedes ofrecer opcionalmente datos de contacto/URL a las CA para diversas alertas. Cabe señalar que no todas las autoridades de certificación admiten esta función.

Las autoridades de certificación están obligadas a verificar el registro CAA

En el pasado, la opción de implementar un CAA era voluntaria. Los usuarios no podían saber qué autoridades de certificación se adherían al sistema y las autoridades de certificación podían decidir si verificar un registro o no. Un riesgo para la seguridad del dominio. La decisión de hacer obligatoria la verificación de registros CAA se tomó en el 2017 en el Foro CA/Browser. Las autoridades de certificación y los proveedores se reunieron y anunciaron en marzo del 2017 que todas las CA debían verificar los registros a partir del 9 de septiembre del 2017. Los miembros del foro CA/Browser participaron en un documento llamado Ballot 187 Make CAA Checking Mandatory. El registro CAA se ha vuelto relevante después de esta oportunidad y está recibiendo el apoyo de un número creciente de proveedores.

¡No te detengas aquí! Te puede interesar leer

El apapel de AuthInfo en la transferencia de un dominio