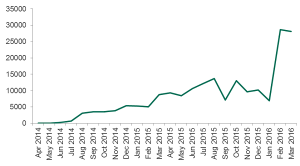

En los últimos años, han habido diferentes tipos de ransomware en circulación que se han convertido en una verdadera crisis la cual ha afectado a organizaciones y grandes empresas. Según las estadísticas de Cybersecurity Ventures, las empresas se verán afectadas por el ransomware cada 14 segundos a finales del 2019. Los delincuentes obtendrán $11.5 mil millones de dólares en ingresos gracias a estos ataques cibernéticos. El 91% de los ataques son causados por correos electrónicos de spear phishing utilizados para infectar tu computadora. ¿Cómo surgió esta amenaza a la seguridad cibernética y cuáles son los 10 ransomware más peligrosos en los últimos años de los que las empresas se deben cuidar?

AIDS Info Disk: el primer ransomware de la historia

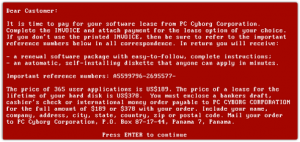

El primer ransomware que pasó a la historia fue el trojan AIDS, también conocido como PC Cybor. Fue programado en QuickBasic 3.0 en 1989 por el biólogo estadounidense Joseph Popp y distribuido a través de disquetes enviados a través de servicios postales. Popp envió 20.000 disquetes de 5,25 pulgadas a investigadores fuera de los Estados Unidos que estaban investigando el SIDA. “PC Cybor Corporation” fue el remitente ficticio de las cartas en las que llegaron los disquetes con “Información sobre el SIDA – Disquetes de introducción” escrito en los sobres. Los disquetes fueron acompañados por un folleto informativo que indica la necesidad de comprar una licencia para usar el software. Dentro de los disquetes habían dos tipos de software instalables: “INSTALL.EXE” y “AIDS.EXE”. El primero fue el malware real. Una vez que el malware entró en el PC reemplazando el archivo AUTOEXEC.BAT, el archivo de arranque del sistema Windows MS-DOS mostró un mensaje pidiéndole al usuario que renovara la licencia para continuar usando la computadora. Las impresoras conectadas imprimieron un documento invitando al usuario a enviar $189 dólares a un buzón en Panamá para obtener una licencia anual y obtener instrucciones sobre la recuperación de datos. La instalación del ransomware fue realizada por el 5% de los usuarios, lo que equivale a alrededor de 1.000 computadoras.

El ransomware causó daños considerables en el campo científico. Una organización italiana para la investigación sobre el tratamiento del SIDA perdió alrededor de 10 años de resultados del estudio debido al ransomware. Joseph Popp fue arrestado por el FBI en enero de 1990 después de ser visto por un oficial de seguridad en el aeropuerto Schiphol de Amsterdam. Esto evitó que enviara 2 millones de disquetes que contenían el ransomware. Fue liberado de la prisión prematuramente en 1991 debido a su inestable salud mental.

El vínculo entre el ransomware, la criptografía y la criptomoneda

En la década del 2000 Archiveus, Gpcode, TROJ.RANSOM.A, Krotten, Cryzip y MayArchive fueron los primeros en utilizar criptografía RSA sofisticada. Por ejemplo, Gpcode, identificado en junio del 2006, utilizó un esquema criptográfico RSA de 660 bits. Dos años después, se descubrió una nueva versión que inicialmente se consideraba difícil de descifrar porque usaba una clave RSA de 1024 bits. En cambio, Archiveus es un virus de Microsoft Windows que requiere que el usuario realice una compra en un sitio de Internet para obtener la contraseña de descifrado. En mayo del 2006, el software fue descifrado y se encontró la contraseña para recuperar los archivos infectados. Unos años más tarde, apareció una serie de ransomware, llamado “detective”, que pretendía ser advertencias de la policía. Por medio de este, se le pidió a las víctimas que pagaran una multa por sus presuntos actos ilegales. Al mismo tiempo, se le dió comienzo a la nueva tendencia de servicios de pagos anónimos para obtener dinero sin ser rastreado. Aprovechando la posibilidad de explotar el anonimato y la no trazabilidad de los pagos, hacia finales del 2010 surgió otra nueva tendencia entre los ciberdelincuentes: el uso de criptomonedas. El bitcoin en particular se ha convertido en la moneda de los canjes de computadoras. En los últimos años, los ataques de ransomware se han convertido en una amenaza real, acompañados por agencias de espionaje de top secret e intrigas internacionales. Este es el caso, por ejemplo, de WinLock a través del cual las autoridades rusas arrestaron a diez personas en agosto del 2010.

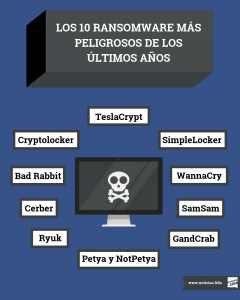

Los 10 ransomware más peligrosos de los últimos años

El ransomware es hoy una de las principales amenazas cibernéticas. Hoy el escenario está muy diversificado con más de 1.100 variantes listas para atacar a empresas y usuarios privados. El número de víctimas aumenta constantemente y las tecnologías subyacentes al ransomware son cada vez más sofisticadas. Aquí se presentan los 10 ransomware más peligrosos de los últimos años – ¡Es posible que ya conozcas algunos, espero que no por experiencia propia!

El ransomware es hoy una de las principales amenazas cibernéticas. Hoy el escenario está muy diversificado con más de 1.100 variantes listas para atacar a empresas y usuarios privados. El número de víctimas aumenta constantemente y las tecnologías subyacentes al ransomware son cada vez más sofisticadas. Aquí se presentan los 10 ransomware más peligrosos de los últimos años – ¡Es posible que ya conozcas algunos, espero que no por experiencia propia!

Cryptolocker

CryptoLocker entró en la escena en el 2013 y probablemente fue el primero en abrir la era del ransomware a gran escala. Difundido a través de archivos adjuntos y mensajes de spam utilizando el Gameover ZeuS botnet, usó encriptación de clave pública RSA de 2048 bits para encriptar archivos de usuario por dinero. Según Avast, en su apogeo entre finales del 2013 y principios del 2014, CryptoLocker había infectado a más de 500.000 computadoras usando los clones CryptoWall, Crypt0L0cker y TorrentLocker. El software malicioso era bastante “elemental” y fue derrotado gracias a la Operación Tovar, una campaña conjunta entre el FBI, Interpol, compañías de seguridad y universidades. CryptoLocker ha allanado el camino para muchas otras variedades de ransomware que se han basado en su propio código para crear nuevas amenazas.

TeslaCrypt

Si al principio se presentó como una variante de CryptoLocker, este ransomware obtuvo su identidad gracias a su particular modus operandi. TeslaCrypt se ha dirigido a archivos auxiliares asociados con videojuegos, como juegos guardados, mapas, contenido descargable y otros tipos similares. Para los jugadores, estos son a menudo archivos importantes, guardados localmente en lugar de en la nube o unidades externas. En el 2016, TeslaCrypt cubrió el 48% de los ataques de ransomware en todo el mundo. A las víctimas se les pidió un rescate de $500 dólares en bitcoins. Una característica que le permitió afectar a tantas víctimas fue su constante evolución. A principios del 2016, era posible restaurar archivos solo con la intervención de los hackers creativos. La sorpresa llegó en mayo del 2016 cuando los creadores de TeslaCrypt decidieron poner fin a sus actividades maliciosas y ofrecieron al mundo la clave principal de decodificación. Después de unos días, ESET lanzó una herramienta gratuita para limpiar a las computadoras infectadas.

SimpleLocker

Todos sabemos cómo el móvil se ha apoderado de nuestras vidas y se ha convertido en el dispositivo electrónico más utilizado. Tanto así que esta nueva tendencia no podría ser ignorada por los hackers. Entre finales del 2015 y el 2016, fuimos testigos de un aumento, de hasta 4 veces más, en ataques de ransomware a dispositivos con un sistema operativo de Android.

Al principio, se trataba de ataques que dificultaban el acceso a los archivos, lo que impedía a los usuarios acceder a secciones de la interfaz de usuario. A finales del 2015, SimpleLocker se extendió, también conocido como Andr/Slocker-A, el primer verdadero ransomware en Android. SimpleLocker se propaga como un descargador de troyanos disfrazado de una APP. Una vez instalado, escanea el dispositivo y utiliza el cifrado AES para cambiar la extensión del archivo a .ENC. También recopila información como el número IMEI, el modelo, el fabricante, enviando dicha información a un servidor C2. Las últimas versiones pudieron acceder a la cámara y mostrar una foto de la víctima para asustarla y convencerla de pagar el rescate. SimpleLocker nació en el Este de Europa, pero la mayoría de sus víctimas estaban ubicadas en los Estados Unidos. Hoy en día, SimpleLocker ya no es una amenaza. En este sitio puedes encontrar información detallada sobre cómo eliminar SimpleLocker en diferentes modelos de Android.

Cerber

Cerber es un ejemplo de una tecnología avanzada de ransomware que utiliza un cifrado RSA avanzado. Se distribuye como un ransomware-as-a-service (RaaS), una especie de “programa de afiliación” para delincuentes cibernéticos. Cualquiera puede comprarlo y distribuirlo en la web por el 40% de las ganancias. El software malicioso se dirigió a los usuarios del paquete en la nube de Office 365. Utiliza una elaborada campaña de phishing que hasta el momento ha afectado a millones de usuarios en todo el mundo (con excepción de los usuarios en Europa del Este). El ataque ocurre así: generalmente la víctima recibe un correo electrónico con un documento infectado de Microsoft Office adjunto. Una vez abierto, el ransomware puede ejecutarse silenciosamente en segundo plano durante la fase de cifrado, sin levantar sospechas. Una vez que se completa el cifrado del archivo, el usuario encuentra una nota con el rescate en las carpetas infectadas y, a menudo, también como fondo de escritorio. En su apogeo a principios del 2017, Cerber representó el 26% de todos los ataques de ransomware. Hasta la fecha, existen varios decodificadores disponibles que pueden ayudarte a limpiar archivos.

SamSam

Los ataques de ransomware conocidos como SamSam aparecieron a finales del 2015, pero crecieron solo unos años más tarde, poniendo de rodillas a los objetivos de alto perfil, particularmente en los Estados Unidos. SamSam tiene un modelo organizacional sólido detrás de él en lugar de una estructura técnica. En el 2015 y el 2016, las vulnerabilidades de JBoss fueron explotadas. Luego, en el 2018, SamSam forzó contraseñas débiles o vulnerabilidades explotadas en RDP, servidores basados en Java y servidores FTP para obtener acceso a la red de la víctima. Parece que los ataques de SamSam son manuales y, por lo tanto, hay alguien detrás del teclado para atacar la red y hacer que los archivos sean inaccesibles con el cifrado RSA-2048. Este es un ataque estudiado y el rescate varía según el nivel y el volumen de los datos de la víctima, así como su disposición para pagar. Analizando la billetera Bitcoin del grupo SamSam, se supo que, por ejemplo, el 13 de enero del 2018 a las 2:31 am, el hospital estadounidense Hancock Health pagó la redención de 4 bitcoins por un valor de alrededor de 51.000 euros. En dos horas se restauraron los sistemas de la instalación de salud.

WannaCry

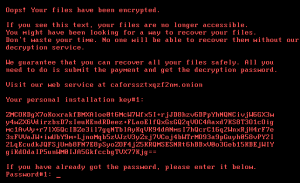

WannaCry es uno de los ransomware más peligrosos, así como uno de los ciberataques más grandes de la historia. Por primera vez, el término ransomware entró en el debate público y en la prensa mundial. En mayo del 2017, 200.000 usuarios cayeron en alrededor de 150 países, incluidas grandes empresas, organizaciones e instituciones públicas. Esta es la primera ola de ataques de hackers filtrados por la NSA. WannaCry utiliza el exploit EternalBlue y un error de Microsoft en la implementación del protocolo SMB. Aunque Microsoft lanzó una actualización de seguridad, muchas computadoras aún no se han actualizado.

WannaCry ha explotado precisamente esta brecha al difundirse agresivamente en todos los dispositivos en la red. Una de sus características más peligrosas es el hecho de que se autoinstala en tu computadora al encriptar archivos con la extensión .WCRY, la extorsión es equivalente a $300 dólares en bitcoins que se pagan dentro de los primeros 3 días, luego se duplican a $600. Si el pago no se realiza dentro de una semana, todos los archivos se pierden. Hoy, dos años después de la distribución mundial de WannaCry, se estima que dos millones de computadoras aún están expuestas a ataques.

Petya y NotPetya

Después de WannaCry, NotPetya confirmó la era del ransomware. Petya era un paquete de ransomware que se remonta al 2016. Unas semanas después de la epidemia de WannaCry, este comenzó a propagarse en una versión actualizada, que siguiendo el conocido ransomware WannaCry, aprovechó el exploit EternalBlue. Debido a su evolución a lo largo del tiempo, el nombre fue cambiado a NotPetya. El ransomware del 28 de junio del 2017 se registró en un 80% en Ucrania, según datos de ESET. En segundo lugar estaba Alemania con un 9%. NotPetya también se propagó principalmente por correo electrónico, adjuntando un archivo con las extensiones .doc, .xls, .ppt o .pdf. El archivo se puede ver fácilmente, pero sin que el usuario lo sepa, se instala un cuentagotas y se comienza a descargar el malware real de Internet. Una vez que los archivos están encriptados, la PC queda inutilizable y se solicita un rescate de $300 dólares en bitcoins. La diferencia fundamental entre Petya y otro ransomware como WannaCry es que, en lugar de cifrar cada archivo, este ransomware apunta directamente al cargador de arranque de la PC.

Bad Rabbit

Bad Rabbit sigue los pasos de WannaCry y NotPetya. Ha afectado a organizaciones, principalmente en Rusia y Europa del Este, disfrazado como una instalación de Adobe Flash. Se propaga a través de descargas automáticas en sitios web comprometidos donde se ha insertado en un código HTML o en archivos Java utilizando JavaScript. Una vez descargado e instalado, la PC queda bloqueada. El rescate es de $280 dólares en bitcoins, con un plazo de 40 horas para realizar el pago.

Ryuk

Ryuk es un ransomware que ha causado muchos daños entre el 2018 y el 2019. Dirigido específicamente a organizaciones que pueden pagar mucho y a las que no se pueden dar el lujo de tener tiempo de inactividad. Entre las víctimas se encuentran periódicos estadounidenses y el servicio de agua de Carolina del Norte que se ocupa de las consecuencias del huracán Florence. El ransomware utiliza algoritmos militares robustos como RSA4096 y AES-256. Una característica particularmente sutil de Ryuk es que puede deshabilitar la opción “Restaurar sistema” de Windows en computadoras infectadas. Esto hace que sea aún más difícil recuperar datos cifrados sin pagarles a los delincuentes. Las solicitudes de reembolso también fueron particularmente altas en correspondencia con la importancia de las víctimas. Los analistas creen que el código fuente de Ryuk se deriva en gran medida de Hermes, un producto del grupo Lazarus de Corea del Norte. Esto no significa que el ransomware sea administrado por el estado coreano. McAfee cree que Ryuk fue construido sobre un código de un fabricante de habla rusa, en parte porque el ransomware no se ejecuta en computadoras donde el idioma está configurado en ruso, bielorruso o ucraniano. Aquí puedes encontrar información detallada para eliminar Ryuk en diferentes sistemas operativos de Windows.

GandCrab

GandCrab es considerado el ransomware multimillonario más popular en el 2018 y ahora en el 2019. Para evitar la detección, los ciberdelincuentes detrás de GandCrab han confiado en gran medida en las macros de Microsoft Office, VBScript y PowerShell. GandCrab utiliza un modelo de ransomware-as-a-service (RaaS) para maximizar la distribución, centrándose principalmente en el phishing por correo electrónico. Las solicitudes de canje varían entre los $500 y $600 dólares. Según un informe de enero del 2018, GandCrab infectó más de 48.000 nodos en un mes. A pesar de todos los esfuerzos y éxitos en la recuperación de datos, la amenaza aún no se ha superado ya que el equipo criminal continuamente realiza cambios. En marzo del 2019, 9 variantes distintas del ransomware estaban en circulación. Europol, en colaboración con la policía rumana, el fiscal general y Bitdefender, piratearon los servidores de GandCrab para obtener las claves y crearon un producto que permite descifrar los archivos de forma gratuita para la versión de software malicioso 1.4 hasta 5.1.

Menos ataques, mayor tasa de éxito

Después de haber presentado los ransomware más peligrosos de los últimos años, es importante subrayar, sin embargo, que entre el 2018 y el 2019 se ha registrado un cierto descenso. La disminución es considerable y tiene algunas razones subyacentes. Los ataques de ransomware se personalizan cada vez más para objetivos específicos. Se gestionan mediante sofisticadas herramientas de control y gestión en tiempo real, tal como SamSam y Ryuk. Los ataques dirigidos apuntan a un número muy pequeño de organizaciones, pero tienen una tasa de éxito mucho más alta. Por lo tanto, un número inferior de ataques no se traduce en una caída en los ingresos de los atacantes. Por lo tanto, debemos seguir vigilantes y adoptar medidas de seguridad que puedan protegernos de estas amenazas cada vez más sofisticadas.

¡No te detengas aquí! Te puede interesar leer

Herramientas de cifrado y seguridad digital

¿Cómo encontrar y eliminar malware de un sitio web?

¿Es posible crear una contraseña realmente segura?